Pendant des décennies, le duo “Nom d’utilisateur – Mot de passe” a été le gardien universel de nos accès numériques, des sites web aux applications en passant par la gestion de nos plateformes professionnelles. Pourtant, à l’ère des cybermenaces sophistiquées, ce modèle montre de plus en plus ses limites. Une révolution est en marche, promettant de reléguer le mot de passe au rang de relique technologique au profit de méthodes d’identification plus robustes et plus conviviales.

Le Mot de Passe : Un Problème de Sécurité et de Complexité Grandissant

Le concept même du mot de passe, un secret partagé que l’utilisateur doit mémoriser, est devenu un maillon faible de la cybersécurité. Voici pourquoi :

- Exigences de Complexité Accrues : Pour être efficaces, les mots de passe doivent être longs, complexes, et inclure une combinaison de majuscules, minuscules, chiffres et caractères spéciaux. Ces exigences, si elles augmentent la difficulté pour les pirates, rendent la mémorisation et la saisie fastidieuses pour les utilisateurs légitimes.

- La Fatigue des Mots de Passe : Face à la prolifération des comptes en ligne, les utilisateurs doivent gérer des dizaines, voire des centaines de mots de passe différents. Cette surcharge cognitive conduit souvent à de mauvaises pratiques : réutilisation du même mot de passe (ou de variantes minimes) sur plusieurs sites, utilisation de mots de passe faibles et faciles à deviner (“123456”, “password”), ou pire, inscription sur des post-it ou dans des fichiers non sécurisés.

- Vulnérabilité aux Attaques : Les mots de passe sont la cible privilégiée des cybercriminels. Ils sont vulnérables aux attaques par force brute (tentatives massives), aux attaques par dictionnaire (utilisation de mots courants), au “credential stuffing” (réutilisation de paires identifiant/mot de passe volées sur d’autres sites), et surtout au phishing (hameçonnage), où l’utilisateur est trompé pour révéler ses identifiants sur de faux sites. Un seul mot de passe compromis peut ainsi ouvrir la porte à une cascade de violations si ce même mot de passe est réutilisé.

- Le Facteur Humain : Malgré les meilleures intentions, l’erreur humaine reste une cause majeure de compromission des mots de passe.

La nécessité de s’affranchir de ce paradigme est de plus en plus évidente pour les organisations et les utilisateurs.

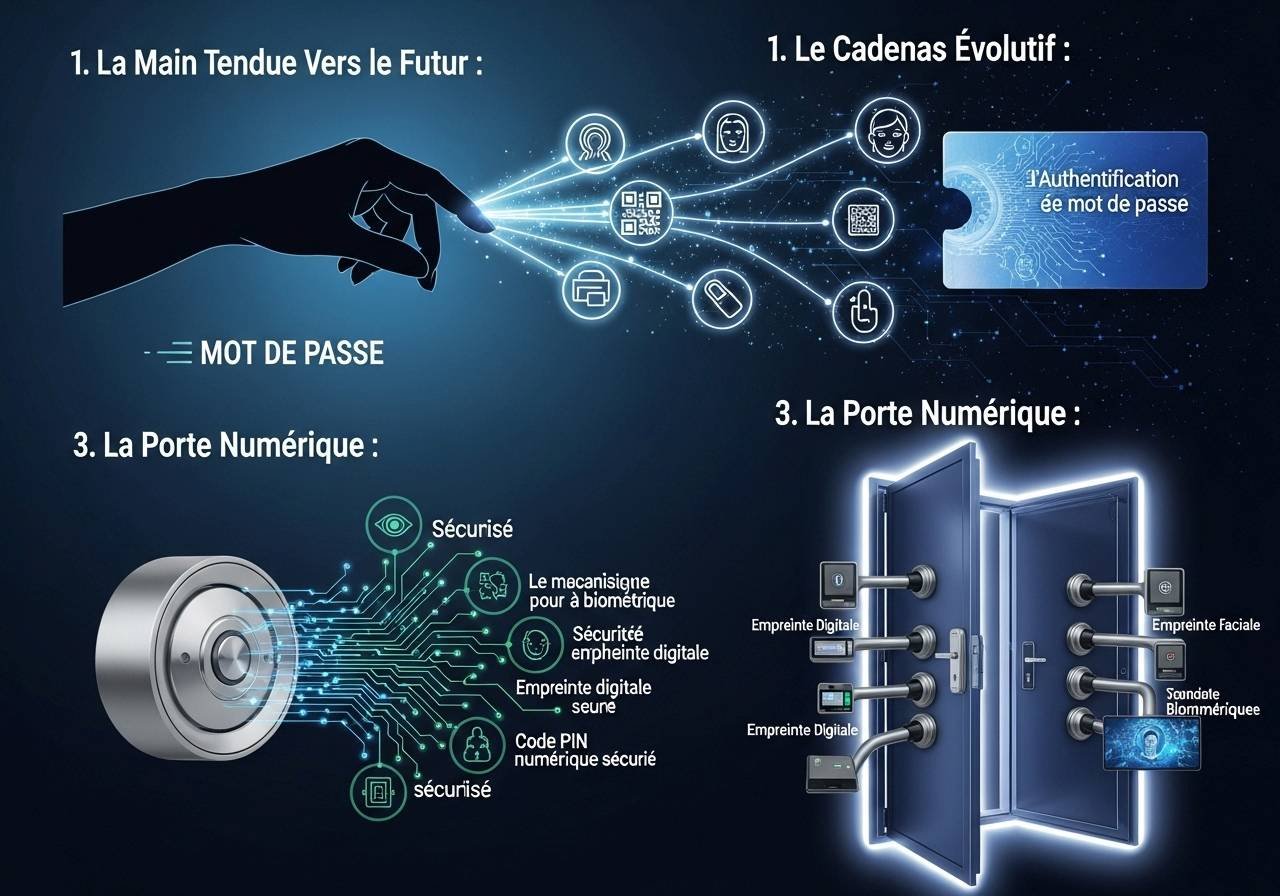

Les Alternatives à l’Authentification par Mot de Passe

Heureusement, plusieurs méthodes d’identification plus sûres et souvent plus pratiques émergent et gagnent du terrain :

1. L’Authentification Multi-Facteurs (MFA ou 2FA)

L’authentification multi-facteurs (ou à deux facteurs, 2FA) ajoute une couche de sécurité en exigeant au moins deux types de preuves d’identité provenant de catégories différentes :

- Quelque chose que vous savez : un mot de passe ou un code PIN.

- Quelque chose que vous possédez : votre smartphone (pour un code SMS ou une application d’authentification), une clé de sécurité physique (comme une YubiKey).

- Quelque chose que vous êtes : une donnée biométrique (empreinte digitale, reconnaissance faciale).

Avantages :

- Sécurité Renforcée : Même si un attaquant obtient votre mot de passe, il aura besoin du second facteur (par exemple, votre téléphone) pour accéder au compte.

- Prévention du Phishing : Certaines formes de MFA, comme les clés de sécurité physiques, sont très résistantes au phishing.

Inconvénients :

- Convivialité Parfois Réduite : Le processus de connexion peut être légèrement plus long ou moins fluide.

- Dépendance à l’Appareil : La perte ou le vol de l’appareil utilisé pour le second facteur peut compliquer l’accès.

2. L’Authentification Biométrique

Basée sur des caractéristiques physiques uniques de l’utilisateur, l’authentification biométrique est devenue courante sur nos smartphones et ordinateurs. Elle inclut :

- Empreintes digitales : Touch ID, capteurs d’empreintes.

- Reconnaissance faciale : Face ID, Windows Hello.

- Reconnaissance de l’iris ou de la voix.

Avantages :

- Convivialité Maximale : Accès rapide et sans effort.

- Sécurité Élevée : Les données biométriques sont uniques à chaque individu et difficiles à répliquer.

- Difficilement Piratable : Un pirate aurait besoin d’un accès physique à l’appareil et de vos données biométriques.

Inconvénients :

- Questions de Confidentialité : La gestion et le stockage des données biométriques soulèvent des préoccupations.

- Non-Réversibilité : Contrairement à un mot de passe, une empreinte digitale ou un visage ne peut pas être “changé” s’il est compromis (bien que les systèmes soient conçus pour ne pas stocker l’empreinte brute mais une représentation chiffrée).

- Dépendance Matérielle : Nécessite des capteurs spécifiques sur les appareils.

3. Les Passkeys (Clés d’Accès) : La Révolution “Passwordless”

Les “Passkeys” (clés d’accès) sont considérées comme l’avenir de l’authentification sans mot de passe. Reposant sur la cryptographie à clé publique (standard FIDO2 et WebAuthn), elles éliminent la nécessité de créer, mémoriser ou saisir un mot de passe.

Comment ça marche ?

Lors de la création d’un compte ou de la conversion d’un compte existant, une paire de clés cryptographiques est générée : une clé publique (stockée sur le serveur du site web) et une clé privée (stockée de manière sécurisée sur votre appareil, par exemple votre smartphone ou ordinateur). Pour vous connecter, il vous suffit de déverrouiller votre appareil (via PIN, empreinte digitale, ou reconnaissance faciale) : votre appareil utilise alors la clé privée pour prouver votre identité au site web. La clé privée ne quitte jamais votre appareil.

Avantages :

- Immunité au Phishing : Puisque aucun mot de passe n’est saisi, il n’y a rien à “hameçonner”. Les clés sont liées intrinsèquement au site web pour lequel elles ont été créées.

- Sécurité Inégalée : Chaque connexion est unique et cryptographiquement forte, éliminant les risques de réutilisation de mots de passe, d’attaques par force brute ou de vol de bases de données de mots de passe.

- Convivialité Ultime : Connectez-vous d’un simple geste (reconnaissance faciale, empreinte) sans taper de mot de passe. Les passkeys peuvent se synchroniser de manière transparente entre vos appareils (via iCloud Keychain, Google Password Manager, Microsoft Authenticator) si les écosystèmes sont liés.

- Adoptées par les Géants : Apple, Google et Microsoft ont déjà intégré les passkeys dans leurs systèmes d’exploitation et encouragent leur adoption.

Inconvénients :

- Adoption Progressive : Tous les sites et services ne prennent pas encore en charge les passkeys, bien que leur adoption prenne de l’ampleur.

- Dépendance à l’Écosystème : Bien qu’interopérables, les passkeys fonctionnent de manière optimale au sein des écosystèmes Apple, Google ou Microsoft.

- Récupération Complexe : La perte de tous les appareils liés peut rendre la récupération des passkeys difficile si les mécanismes de secours ne sont pas bien mis en place.

4. Le Single Sign-On (SSO)

Bien que ce ne soit pas une méthode d’authentification en soi, le SSO (authentification unique) permet aux utilisateurs de se connecter à plusieurs applications ou services avec un seul ensemble d’identifiants (souvent via un fournisseur d’identité tiers comme Google, Facebook, ou un SSO d’entreprise).

Avantages :

- Confort : Simplifie l’expérience utilisateur en réduisant la nécessité de multiples connexions.

- Gestion Centralisée : Pour les administrateurs, il simplifie la gestion des accès.

Inconvénients :

- Point de Défaillance Unique : Si le fournisseur SSO est compromis, tous les services liés sont potentiellement vulnérables.

Vers un Avenir Sans Mots de Passe

La tendance est claire : l’authentification est en pleine évolution pour répondre aux défis croissants de la cybersécurité et aux attentes des utilisateurs en matière de simplicité. Les passkeys, en particulier, représentent une avancée majeure vers un avenir où le mot de passe, tel que nous le connaissons, n’aura plus sa place.

En tant qu’administrateurs de sites web et utilisateurs, il est crucial de se familiariser avec ces nouvelles méthodes et d’encourager leur adoption. Elles offrent non seulement une sécurité considérablement améliorée contre les menaces modernes comme le phishing, mais aussi une expérience de connexion plus fluide et moins frustrante. L’ère du mot de passe complexe et difficile à retenir touche à sa fin, faisant place à un monde numérique plus sûr et plus pratique.

Laisser un commentaire